Aufbau der Domäne IT-Grundschutz

Objekt- und Subtypen

Scopeobjekte

- Institutionen: Zur Abbildung der Institution mit den wichtigsten Stammdaten.

- Informationsverbünde: Informationsverbünde zur Erstellung von Sicherheitskonzepten.

- Externe Dienstleister: Werden getrennt als externe Institutionen bzw. Organisationen betrachtet, um die speziellen Anforderungen an das Outsourcing abzubilden.

- Scopes (allgemein): Zur Abbildung sonstiger Betrachtungsgegenstände, wie z.B. Projekte.

Prozessobjekte

- Geschäftsprozesse: Zur Dokumentation der Kernprozesse und weiterer unterstützender Prozesse.

- Fachverfahren: Zur Dokumentation spezifischer Fachverfahren.

Assetobjekte

- Informationen: In Geschäftsprozessen, Fachverfahren oder Anwendungen verarbeitete Informationen.

- Anwendungen:: Zielobjekt (Software-)Anwendung nach IT-Grundschutz.

- IT-Systeme: Zielobjekte wie Server, CLients, etc. nach IT-Grundschutz.

- ICS-Systeme: Zielobjekt Industrielle Steuerungssysteme nach IT-Grundschutz.

- IoT-Systeme: Zielobjekt Internet-of-Things nach IT-Grundschutz.

- Kommunikationsverbindungen: Zielobjekt Kommunikations- und Netzwerkverbindungen nach IT-Grundschutz.

- Räume: Zielobjekt Standort, Gebäude oder Räume nach IT-Grundschutz.

Personenobjekte

- Personen: Personen(gruppen) oder Rollen.

Incidentobjekte

- Informationssicherheitsvorfälle: Zur Dokumentation von Incidents/Vorfällen.

Dokumentenobjekte

- Netzpläne: Dokumentenobjekt zur Speicherung von (Teil-)Netzplänen.

- Referenzdokumente: Zur Speicherung von erstellten Referenzdokumenten.

- Dokumente (allgemein): Zur Speicherung beliebiger sonstiger Dokumentation.

Controlobjekte

- Bausteinfamilien: Alle System- und Prozessbausteine.

- Bausteinschichten: Alle Schichten des IT-Grundschutz-Kompendium (ISMS, ORP, CON, OPS, DER, APP, SYS, IND, NET, INF).

- Bausteine: Alle Bausteine des IT-Grundschutz-Kompendiums.

- Anforderungen: Alle Anforderungen zu allen Bausteinen des IT-Grundschutz-Kompendium.

Szenarien

- Elementare Gefährdungen: Können durch Erstellung der Gefährdungsübersicht nachgeladen werden, wenn eine Risikoanalyse für ein Zielobjekt erforderlich ist.

Katalog

Der Katalog der Domäne IT-Grundschutz stellt das aktuell gültige IT-Grundschutz-Kompendium der Edition 2023 zur Verfügung. Im Katalog sind alle Bausteine mit Anforderungen und den elementaren Gefährdungen enthalten.

Profile

Es stehen zwei Profile zur Anwendung bereit:

Standard- oder Kernabsicherung nach IT-Grundschutz-Kompendium Edition 2023

Durch Anwenden dieses Profiles wird eine Modellierung nach der Vorgehensweise Standard- oder Kernabsicherung auf Basis des gesamten IT-Grundschutz-Kompendiums der Edition 2023 durchgeführt. Es werden Beispiel-Zielobjekte zu allen Bausteinen in Ihrer aktiven Unit erzeugt, die einfach an Ihre Institution angepasst werden können.

Basis-Absicherung Kommunalverwaltung Version 4.0

Durch Anwenden dieses Profiles wird eine Modellierung nach dem IT-GS Profil Basis-Absicherung Kommunalverwaltung V.4 auf Basis des IT-Grundschutz-Kompendiums der Edition 2023 durchgeführt.

Decisions

Keine

Reports

Die Domäne IT-Grundschutz stellt als Reports die Referenzdokumente bereit:

- A.1 Strukturanalyse: Eine Übersicht über die Geschäftsprozesse und die verschiedenen Assets.

- A.2 Schutzbedarfsfeststellung: Eine Übersicht der Schutzbedarfsfeststellung.

- A.3 Modellierung: Eine Übersicht über die Zielobjekte und modellierten Bausteine.

- A.4 Ergebnis des IT-Grundschutz-Checks: Eine Übersicht über den Umsetzungsstatus der Anforderungen.

- A.5 Risikoanalyse: Eine Übersicht über die Risiken und deren mitigierenden Maßnahmen.

- A.6 Realisierungsplan: Eine Übersicht über die bestehenden Defizite bei der Umsetzung von Sicherheitsmaßnahmen.

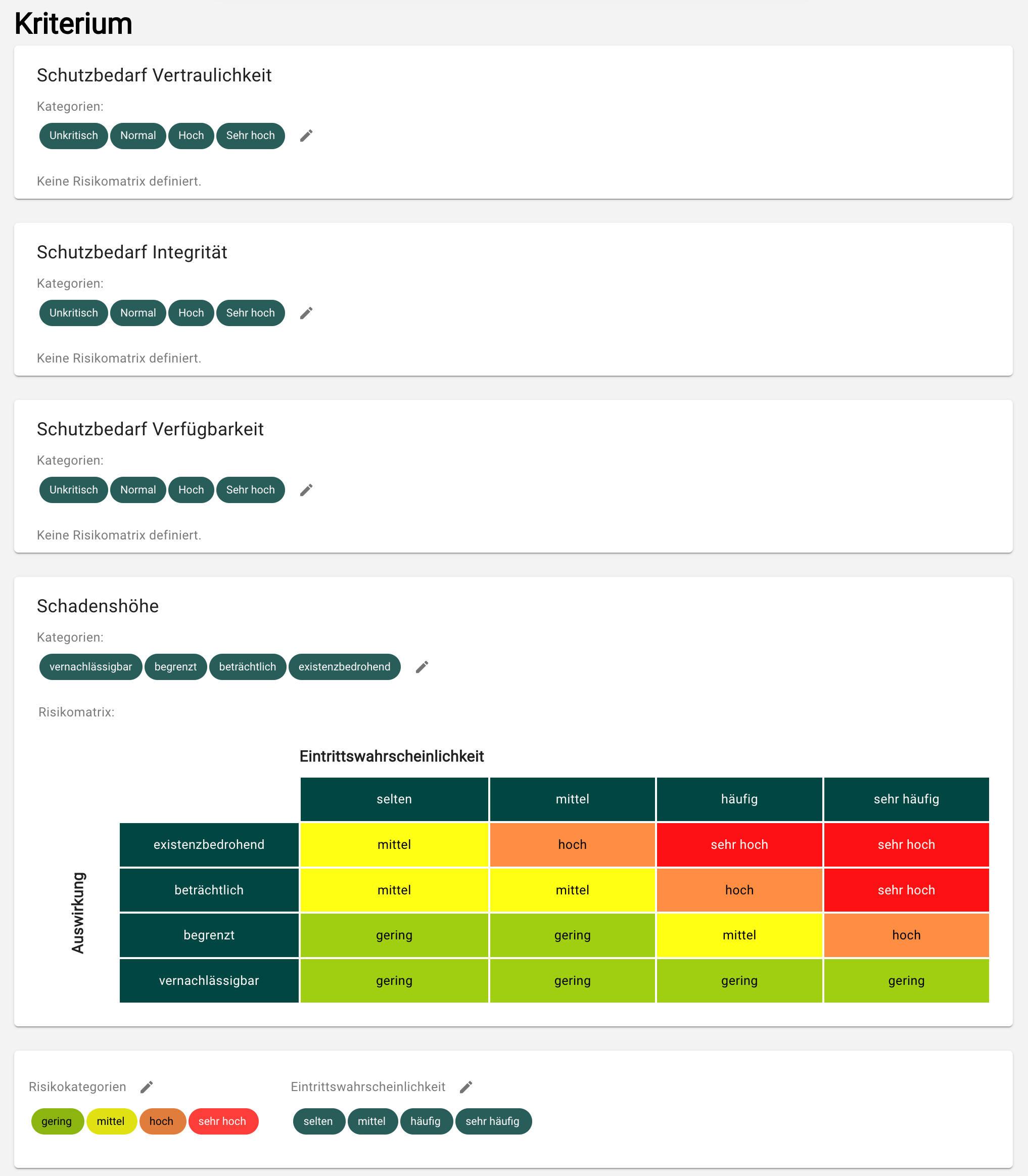

Risikodefinition

Die Standard-Risikodefinition Grundschutz-Risikoanalyse (GSRA) basiert auf den im BSI-Standard 200-3 empfohlenen Parametern: